Jetzt anmelden und lernen, wie Sie mit HubSpot-KI Prozesse automatisieren und Leads gezielt entwickeln.

Jetzt live dabei sein und aus zwei starken CDP-Cases konkrete Learnings für Ihr Unternehmen mitnehmen.

OS Commerce: Angriff macht tausende Shops zu Malware-Schleudern

28.07.2011 Seit Dienstag Nacht läuft eine Angriffswelle gegen das Shop-System OS-Commerce ![]()

![]() . Betroffen sind bereits hunderte deutscher Onlineshops, international sind es tausende. In der Folge verbreiten diese Shops Malware an ihre Besucher.

. Betroffen sind bereits hunderte deutscher Onlineshops, international sind es tausende. In der Folge verbreiten diese Shops Malware an ihre Besucher.

Ramos Peter Strzygowski

Das Security-Blog Armorize ![]()

![]() hat ebenfalls eine Analyse durchgeführt und zeigt, wie sich die Infektion auf den Besucher-PCs einnistet.

hat ebenfalls eine Analyse durchgeführt und zeigt, wie sich die Infektion auf den Besucher-PCs einnistet.

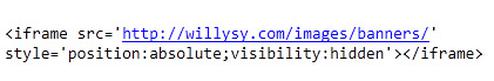

OS-Commerce-Anwender können Ihre Systeme auf Befall testen, in dem sie den Quellcode der Shop-Seiten auf verdächtige Iframes untersuchen. Die Code-Beispiele haben wir aus Sicherheitsgründen als Bilder hinterlegt. Vor dem Besuch der eigenen Seite sollte zudem zwingend Javascript im Browser deaktiviert werden, um eine Infektion des eigenen Client-Systems zu vermeiden.

Update: Angreifer kommt vermutlich über file_manager.php

Einen Schutz vor einer Infektion des eigenen System bietet nach Recherchen von Gerhard Recher das Entfernen der Filemanager-Applikation file_manager.php sowie der Schutz des Admin-Verzeichnisses durch eine .htaccess-Datei. Seit einiger Zeit ist OS-Commerce in der Standardeinstellung hier nur noch durch ein internes Loginverfahren geschützt, die Programme des Admin-Moduls sind aber prinzipiell öffentlich Aufrufbar und damit für einen Script-Angriff erreichbar. Durch den zusätzlichen Passwortschutz via .htaccess wird das behoben.

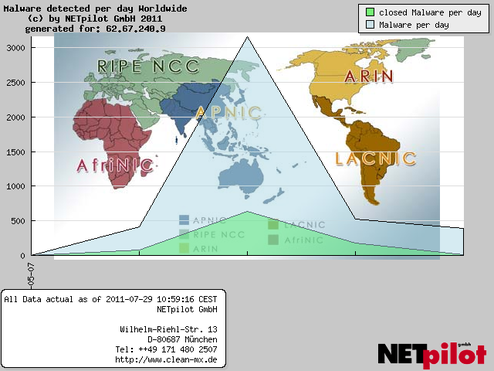

Der aktuellen Verlauf der Infektionswelle lässt sich auf einem Viruswetter-Chart der Clean-MX-Betreiber (Weltweit)

Am: 28.07.2011

Zu: OS Commerce: Angriff macht tausende Shops zu Malware-Schleudern

Die Infektion zeigt sich meist durch einen

im Titel-Tag der betroffenen Seiten

eingefügten IFrame, in vielen Fällen wurde

der Schadcode aber auch schon an anderen

Positionen gesichtet.

In dem abgebildeten Fall ist das IFrame (was vermutlich in der inkludierten Javascript-Datei eingefügt wird?) NICHT im title-Tag, denn der ist vor dem Script beendet. Man darf sich nicht irritieren lassen, dass anschließend noch ein weiterer leerer title-Tag folgt.

Zu: OS Commerce: Angriff macht tausende Shops zu Malware-Schleudern

doch, der Schadcode ist im ursprünglichen Title-Tag. In den Content des bestehenden Titel-Tag wir folgender Schadcode eingefügt:

</title>(schadcode-script)<title>

Das sieht dann zwar so aus. als käme es danach, steht aber im System in dem Textfeld, das OS-Commerce als Title-Tag-Inhalt benutzt.